MT-CTF 4th Crypto

abstract

比赛的时候做了两个Crypto,一个Misc,队友们做了两个Pwn,一个RE。 总共241个得分队伍,最终排第36名,离进决赛还是有挺大距离的。 这里,把我做的两道Crypto题总结一下。

第四届 美团MTCTF Write-up (Crypto)

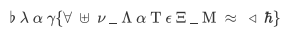

Symbol

考察的是LaTeX的字符

一堆不认识的字符,凭着对希腊字母的了解勉强得知其模式为根据其发音得到对应明文

找了很多东西发现这些都是LaTeX的字符于是很快得到flag{fun_latex_math}

但是md5之后提交错误,注意到字母里有大小写,于是把L、T、X、M大写 -->flag{fun_LaTeX_Math}

md5后提交正确,多一嘴,md5默认32位小写(不用像我一样把4种都试一遍

hamburgerRSA

题目:

1 | from Crypto.Util.number import * |

p,q中一个为19位一个为20位(因为如果都是20或19位的话PP和QQ肯定不是质数)

显然N的前19位就是p*q的前19位,N的后19位就是p*q的后19位

这样,p*q的位数是39或40位,只有一位不知道,只要爆破这一位再用sage的factor分解就可以了

以下脚本在sage中运行:

1 | N=177269125756508652546242326065138402971542751112423326033880862868822164234452280738170245589798474033047460920552550018968571267978283756742722231922451193 |

得到p,q为 9788542938580474429 , 18109858317913867117

1 | from Crypto.Util.number import* |

得到flag